امنیت اطلاعات در شبکه های کامپیوتری | چشم انداز و انواع حملات آن

در این پست در مورد امنیت اطلاعات در شبکه های کامپیوتری و چشم انداز و انواع حملات در شبکه های کامپیوتری بحث می شود. در ادامه امنیت به عنوان یکی از الزامات شبکه مورد بحث قرار می گیرد.

مقدمه

ما در عصری زندگی می کنیم که اطلاعات در آن حرف اول را می زند. اهمیت حفاظت و نگهداری از اطلاعات به عنوان اصلی مهم و گریزناپذیر در زندگی امروزی به حدی مطرح است که می توان گفت که اطلاعات، دارایی با ارزشی مانند سایر دارایی هایمان می باشد و ما مکلف به حفظ و نگهداری آن در برابر حمله و دستبرد هستیم. پس میتوان گفت امنیت اطلاعات در زندگی امروزی ما امری مهم و حیاتی محسوب می شود به همین دلیل می خواهیم در مورد امنیت اطلاعات در شبکه های کامپیوتری صحبت کنیم.

رمزنگاری و امنیت اطلاعات در شبکه های کامپیوتری

تا چند دهه قبل،اطلاعات جمع آوری شده توسط سازمان ها و ارگان ها به صورت فیزیکی در قالب پرونده های مکتوب نگهداری می شد و طبقه بندی این پرونده ها به وسیله محدود کردن دسترسی به آن ها تنها برای افراد انگشت شمار مورد اعتماد درون سازمان امکانپذیر بود.به این ترتیب فقط تعداد کمی از افراد مجاز به دسترسی به محتوای این پرونده ها بودند.در دسترس بودن پرونده ها هم با انتصاب دست کم یک نفر که همیشه و در هر زمانی به این پرونده ها دسترسی داشت تامین می گردید.

با پیدایش کامپیوتر ها،ذخیره اطلاعات الکترونیکی شد و به جای ذخیره کردن اطلاعات در ابزار ها و وسایل فیزیکی،در کامپیوتر ها ذخیره شد. با این حال سه نیاز امنیتی تغییر نکرد به این معنا که اسناد و پرونده های ذخیره شده در کامپیوتر هم نیازمند طبقه بندی،یکپارچگی و قابلیت دسترسی به افراد مجاز می باشد اما تامین نیازهای مذکور به شکلی متفاوت و چالش برانگیزتر متجلّی گردید.

در دو دهه گذشته شبکه های کامپیوتری،انقلابی در عرصه استفاده از اطلاعات بوجود آوردند اکنون اطلاعات توزیع شده اند و افراد مجاز می توانند با استفاده از شبکه های کامپیوتری،از راه دور اطلاعات را ارسال،دریافت و بازیابی کنند.اگر چه هنوز هم سه نیاز امنیتی محرمانگی،یکپارچگی و در دسترس بودن تغییر نکرده اند،اما اکنون دارای ابعاد جدیدی شده اند که نه تنها اطلاعات در هنگام ذخیره شدن در کامپیوتر می بایست محرمانه باقی بمانند،بلکه باید راهی برای حفظ محرمانگی آن ها در هنگام انتقال اطلاعات از کامپیوتری به کامپیوتر دیگر نیز وجود داشته باشد. به همین دلیل امنیت اطلاعات در شبکه های کامپیوتری یک الزام می باشد.

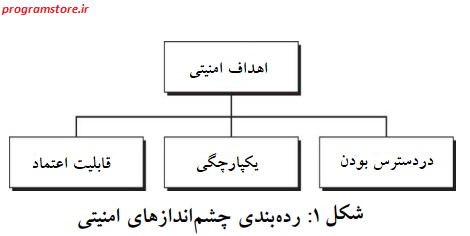

چشم انداز امنیتی

- قابلیت اعتماد یا محرمانه بودن(Confidentiality)

- یکپارچگی(Integrity)

- در دسترس بودن(Availability)

قابلیت اعتماد

شاید رایج ترین جنبه امنیت اطلاعات،قابلیت اعتماد باشد زیرا لازم است از اطلاعات سری محافطت کنیم.

سازمان ها باید خود را از فعالیت بدخواهان که نوعی دشمن تلقی می شوند که قابلیت اعتماد و محرمانه بودن اطلاعات آنها را زیر سوال میبرند پاسداری نمایند.مخفی کردن اطلاعات حساس و سری وظیفه اصلی در ارتش است؛در صنعت پنهان نمودن برخی از اطلاعات از رقبا برای فعالیت سازمان حیاتی تلقی میگردد؛دربانکداری اطلاعات حساب مشتریان می بایست محرمانه نگه داشته شوند.

قابلیت اعتماد نه تنها برای ذخیره اطلاعات،بلکه برای انتقال آن نیز به کار می رود.وقتی اطلاعاتی را که باید ذخیره شود به یک کامپیوتر از راه دور ارسال می کنیم یا هنگامی که اطلاعات را با یک کامپیوتر از راه دور دریافت می کنیم؛در حین انتقال باید اطلاعات را از دید دیگران پنهان نماییم.

یکپارچگی

اطلاعات همواره و به طور مداوم تغییر می کنند و ثابت نمی مانند.در بانک وقتی مشتری ای پولی به حساب خود واریز یا از آن برداشت می کند،تراز حساب او باید تغییر کند یکپارچگی یعنی ایجاد تغییرات بوسیله افراد مجاز و سازوکار های مجاز.

نقض یکپارچگی لزوما نتیجه یک عمل غیر مجاز نیست.یک وقفه در کار سیستم مثلا به علت افزایش و نوسانات ولتاژ برق،ممکن است باعث بوجود آوردن تغییراتی ناخواسته در بخشی از اطلاعات شود.

در دسترس بودن

سومین رکن امنیت اطلاعات در دسترس بودن است.افراد مجاز باید بتوانند به اطلاعات گردآوری شده و ذخیره شده به وسیله یک سازمان دسترسی داشته باشند. اگر اطلاعات قابل دسترسی نباشند، بی فایده است اطلاعات باید به طور مداوم تغییر کنند این به این معناست که اطلاعات می بایست در دسترس افراد مجاز باشد.

عدم دسترسی به اطلاعات می تواند به اندازه عدم وجود طبقه بندی یا یکپارچگی برای یک سازمان ضرر و زیان هایی بوجود آورد. تصور کنید، اگر مشتریان بانکی نتوانند به حساب های خود برای برداشت و انتقال پول دسترسی داشته باشند چه سرنوشتی در انتظار بانک خواهد بود.

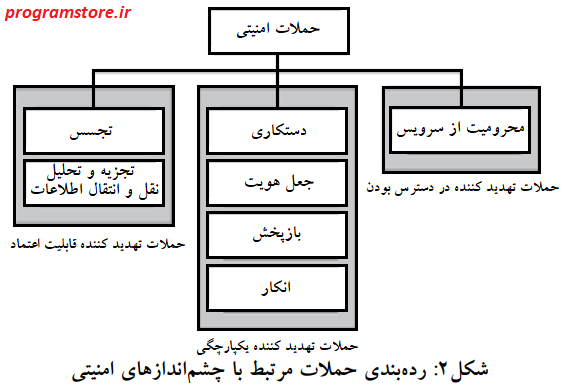

حملات

سه رکن و هدف امنیتی طبقه بندی،یکپارچگی و در دسترس بودن ممکن است مورد تهدید و تهاجم حملات امنتی قرار گیرند.اگر چه در ادبیات ار شیوه ها و روش های گوناگونی برای دسته بندی حملات استفاده می شود اما نخست این تهدید ها را به گروه های مرتبط با چشم انداز امنیتی تقسیم بندی می کنیم؛سپس بر مبنای تاثیرشان بر سیستم،به دو مقوله گسترده تر تقسیم می کنیم.

1.حملات تهدید کننده قابلیت اعتماد

به طور کلی دو نوع حمله قابلیت اعتماد و طبقه بندی اطلاعات را تهدید می کند که عبارتند از:

- تجسس

- تجزیه و تحلیل نقل و انتقال اطلاعات

- تجسس

تجسس عبارت است از دسترسی غیر مجاز به داده ها یا مختل کردن جریان داده ها.به عنوان مثال فایلی که به وسیله اینترنت منتقل می شودممکن است حاویه اطلاعات محرمانه باشد و این امکان وجود دارد که شخص غیر مجاز جریان انتقال اطلاعات را متوقف نموده و از محتوی آن به نفع خود استفاده کند.

- تجزیه و تحلیل نقل و انتقال اطلاعات

اگر چه رمزنویسی داده ها ممکن است باعث غیر قابل فهم شدن آن برای جاسوس شود،اما جاسوس می تواند با کنترل نقل و انتقالات آنلاین،اطلاعات دیگری بدست آورد.به عنوان مثال میتواند نشانی الکترونیکی نظیر آدرس ایمیل فرستنده و گیرنده را پیدا کند و یا میتواند با تولید زوج – درخواست و پاسخ – ماهیت فعالیت را حدس بزند.

2.حملات تهدید کننده یکپارچگی

حملات گوناگونی مانند :دستکاری،جعل هویت،بازپخش و انکار میتوانند یکپارچگی داده ها را تهدید کنند.

- دستکاری

پس از متوقف کردن جریان ارسال داده یا دسترسی به آن ها مهاجم میتواند اطلاعات را به نفع خود تغییر دهد.

به عنوان مثال،مشتری پیامی مبنی بر انجام عملیات بانکی به بانک ارسال می کند،مهاجم ارسال پیام را متوقف نموده و نوع عملیات بانکی را به سود خود تغییر می دهد.توجه داشته باشید که گاهی اوقات مهاجم تنها با پاک کردن پیام و یا به تاخیر انداختن آن می تواند به سیستم آسیب بزند.

- جعل هویت

جعل هویت زمانی اتفاق می افتد که مهاجم خود را به جای شخص دیگری جا میزند.به عنوان مثاب،مهاجم ممکن است کارت بانکی و رمز مشتری را بدزدد و طوری وانمود کند که او همان مشتری است.

گاهی اوقات مهاجم خود را به جای مقصد جا میزند.به عنوان مثال مشتری بانک سعی میکند با بانک ارتباط برقرار کند اما سایت دیگری در جای دیگر طوری وانمود میکند که انگار سایت بانک است و به این وسیله اطلاعاتی را از مشتری به دست می آورد.

- بازپخش

مهاجم کپی پیام های ارسالی کاربر را بدست آورده و می کوشد که بعدا آن هارا مجددا ارسال نماید.به عنوان مثال کاربر به بانک پیامی ارسال میکند و درخواست پرداخت مبلغی از حساب خود به حساب شخص دیگری را می کند در این هنگام مهاجم پیام را کپی میکند و بعدا آن را به سود خود اجرا میکند.

- انکار

این نوع حمله با بقیه حملات فرق دارد.در این حمله یکی از دو طرف گیرنده و فرستنده حمله را انجام میدهد به این صورت که مثلا مشتری بانک از بانک درخواست پرداخت وجهی را میکند و بعدا پرداخت آن را انکار میکند و یا شخصی از کارخانه ای جنسی را میخرد و هزینه آن را پرداخت میکند و بعدا کارخانه دار پرداخت هزینه را انکار میکند.

3.حملات تهدید کننده در دسترس بودن

در این بخش تنها به یک نوع از حملات تهدید کننده در دسترس بودن اشاره و اکتفا می کنیم که عبارت است از:

- محرومیت از سرویس

محرومیت از سرویس،حمله بسیار رایجی است.این نوع حمله ممکن است سرویس یک سیستم را به طول کامل قطع یا مختل کند.مهاجم برای انجام اینکار میتواند از راهکار های مختلفی استفاده کند او میتواند درخواست های ساختگی بسیاری برای سرور بفرستد به طوری که سرور به علت حجم بالای درخواست ها از کار بیوفتدو یا ممکن است مهاجم ارسال پاسخ سرور به کاربر را متوقف یا پاک کند به طوری که کاربر گمان کند از طرف سرور پاسخی دریافت نکرده یا سرور از کار افتاده است.

همچنین ممکن است مهاجم دریافت درخواست مشتریان را متوقف و با اینکار باعث شود مشتریان درخواست خود را چندین بار بفرستند و حجم بار سیستم بالا رود و از کار بیوفتد.

مهاجمان غیرفعال در برابر فعال

اجازه دهید مهاجمان را به دو گروه تقسیم بندی کنیم:

- مهاجمان فعال

- مهاجمان غیرفعال

حملات غیرفعال

در حملات غیرفعال هدف مهاجم کسب اطلاعات است و در این نوع حمله آسیبی به سیستم و داده ها وارد نمیشود با این وجود حمله ممکن است به گیرنده یا فرستنده پیام آسیب بزند.حملاتی که طبقه بندی و قابلیت اعتماد را تهدید می کنند،جاسوسی و تجزیه تحلیل نقل و انتقال است که حملات غیر فعال محسوب می شوند.لو رفتن اطلاعات ممکن است به گیرنده و فرستنده آسیب وارد کند با این حال هیچ تاثیری روی کار سیستم ندارد.تشخیص این نوع حمله تا زمانی که کاربر به نشست های خود پی نبرد بسیار مشکل است اما با رمزنگاری اطلاعات میتوان از گزند حملات غیر فعال در امان بود.

حملات فعال

حمله فعال ممکن است داده ای را تغییر داده و یا به سیستم آسیب وارد کند.حملاتی که یکپارچکی و در دسترس بودن داده ها را تهدید می کند حملات فعال محسوب میشود.معمولا شناسایی حملات فعال ساده تر از پیشگیری از آن ها میباشد،زیرا مهاجم میتواند به شیوه های مختلف حمله را انجام دهد.

سخن آخر

در این پست به بررسی و توضیح امنیت اطلاعات در شبکه های کامپیوتری، حملات مختلف در شبکه های کامپیوتری و موارد مهم زیرشاخه آن پرداخته شد. مواردی همچون رمزنگاری و امنیت در شبکه، چشم انداز امنیتی، انواع حملات و مهاجمان امنیتی به صورت جامع مورد بررسی قرار گرفته و شرح داده شده است.

- پاورپوینت رایانش ابری — تکنولوژی محاسبات ابری

- پاورپوینت پروتکل های مدل TCP/IP

- پاورپوینت جلسه اینترنتی

- پاورپوینت پروتکل های مدل OSI

- 8 راه کار برای افزایش امنیت در اینترنت اشیا — اهمیت IOT و حفاظت از آن

- انواع پروتکل های شبکه در مدل مرجع TCP/IP — معرفی 14 پروتکل مهم در شبکه

- رایانش ابری چیست و چه کاربردی دارد — معرفی مزایا و کاربردهای رایانش ابری

- الگوریتم های مسیریابی شبکه | آموزش جامع انواع الگوریتم مسیریابی در شبکه

درباره امین جلیل زاده رزین

پایه گذار و موسس وب سایت آموزشی پی استور، مدرس دانشگاه فنی و حرفه ای، برنامه نویس و تحلیل گر سیستم، پژوهشگر در حوزه الگوریتم های ابتکاری، فرا ابتکاری، یادگیری ماشین، شبکه و پایگاه داده. ایشان در زبان های برنامه نویسی متعدد، نظیر ++C، سی شارپ، PHP ،Java، متلب MATLAB و Python تسلط و سابقه تدریس فعال دارند.

مطالب تخصصی و مفید

مفید و مطلب ب درد بخوری بود

بسیار عالی واقعا عالی بود.با اجازتون کپی میکنم برای قسمتی از پایان نامه ام نیازه اگه امکانش باشه در مورد ریموت کنترل کردن لینوکس هم مطلبی بزارید با تشکر از پست خوبتون.احمدرضا یاقوتی از تبریز

به زودی مطلب درخواستیتون در سایت قرار خواهد گرفت